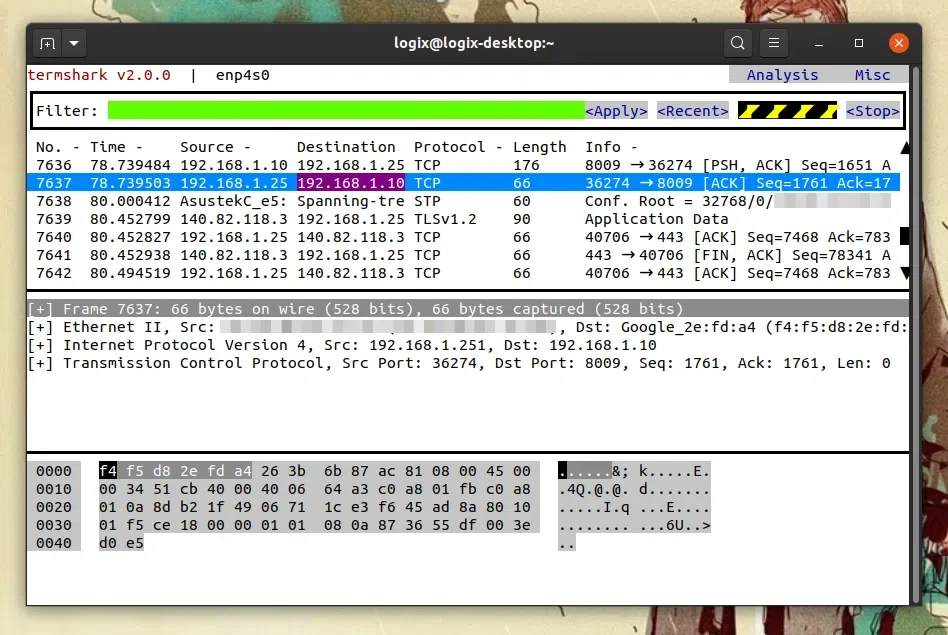

Termshark, uma interface de terminal semelhante ao Wireshark para TShark escrita em Go, foi atualizada para a versão 2.0.0. Esta versão inclui suporte para modo escuro, entrada canalizada e remontagem de stream, bem como otimizações de desempenho que tornam a ferramenta mais rápida e responsiva.

Wireshark, o analisador de protocolo de rede gratuito e de código aberto, já possui uma versão de terminal - TShark. Mas o TShark não tem uma interface de usuário de terminal interativa (TUI), e é aí que o Termshark entra - é uma interface de terminal interativa para o TShark que tenta copiar o layout do Wireshark.

O último Termshark 2.0 inclui algumas melhorias de desempenho importantes. O aplicativo agora usa menos CPU, tem menos lentidão com a entrada do mouse e usa menos da metade da RAM em pcaps maiores.

Existem também alguns novos recursos no último Termshark 2.0.0:

Analysys e pressione f ou clique no item de menu Reassemble streamMisc. O modo padrão continua a usar um fundo branco.tshark -i eth0 -w - | termsharktermshark -i eth0 --tty=/dev/pts/5Além disso, com esta versão, agora é possível instalar o Termshark no macOS usando Homebrew. No Windows, o Termshark não depende mais do comando Cywgin tail e, portanto, de uma instalação do Cygwin.

Para um pouco mais sobre o Termshark, leia: Analise o tráfego de rede com o Termshark, uma IU do terminal para TShark (Wireshark)

A página de lançamentos do Termshark possui binários para Linux (x64 e armv6), macOS e Windows. Ou você pode construí-lo sozinho, se preferir. O Termshark também está no Homebrew para usuários do macOS.

Para instalar o binário do Termshark no Linux (qualquer distribuição do Linux), obtenha o binário do GitHub, extraia-o e, da pasta onde foi extraído, você pode instalá-lo no /usr/local/bin usando:

sudo install termshark /usr/local/bin

Os usuários do Arch Linux encontrarão o Termshark no Arch User Repository.

O Termshark também está disponível no Debian sid/bullseye, Ubuntu 19.10 Eoan Ermine e mais recente, e Kali Linux. No momento, apenas a versão 1.0.0 está disponível e você pode instalá-la usando:

sudo apt install termshark

Para funcionar, o Termshark precisa do TShark instalado. Isso faz parte do Wireshark e no macOS você pode instalá-lo usando o brew (brew install wireshark).

No Linux, o nome do pacote depende da distribuição que você está usando. Por exemplo, é tshark no Debian/Ubuntu/Kali, enquanto o pacote que fornece o TShark no Fedora é chamado wireshark-cli.

Portanto, para instalar o TShark no Debian, Ubuntu, Linux Mint, Kali Linux, etc., use:

sudo apt install tshark

Quando solicitado, responda Yes à pergunta Should non-superusers be able to capture packets?.

Para instalar wirehark-cli no Fedora:

sudo dnf install wireshark-cli

No Ubuntu e Fedora (e outras distribuições Linux) você também precisará adicionar seu usuário ao grupo wireshark (criado pela instalação do TShark - se não, adicione este grupo usando sudo groupadd wireshark) para poder executar TShark e, portanto, Termshark, sem root:

sudo usermod -a -G wireshark $USER

Depois disso, reinicie sua máquina Ubuntu ou Fedora (normalmente você deve fazer logout/login, mas não foi o suficiente no meu caso).

Esse post foi traduzido do site LinuxUprising.com pela rtland.team.

Confira a versão original desse post em inglês:

'Wireshark For The Terminal' Termshark 2.0 Adds Stream Reassembly, Piped Input And Dark Mode